Кибернетическое оружие массового поражения

Современный мир оцифрован. Пока ещё не полностью, но его «цифровизация» развивается стремительными темпами. К сети уже подключено или будет подключено в ближайшее время практически всё: финансовые услуги, коммунальные службы, промышленные предприятия, вооружённые силы. Почти у каждого в пользовании находится смартфон, набирают популярность «умные дома» – с умными телевизорами, холодильниками, пылесосами, стиральными машинами, микроволновками и даже лампочками.

Уже появился первый автомобиль – Honda Legend, с установленным автопилотом третьего уровня, который полностью управляет автомобилем вплоть до возможности экстренного торможения. От «водителя» требуется только готовность взять на себя управление в течение определённого времени, указанного производителем (на электромобилях Tesla установлен автопилот второго уровня, требующий постоянного контроля со стороны водителя).

Множество компаний работает над созданием интерфейса «человек-компьютер», который позволит напрямую подключать мозг к внешним устройствам. Одна из таких компаний – Neuralink вездесущего Илона Маска. Предполагается, что такие устройства облегчат жизнь людям с ограниченными возможностями, однако можно не сомневаться, что эти технологии найдут применение и в других областях. В перспективе – в тоталитарных странах, где фобии о «чипировании» вполне могут стать реальностью.

Но пока цифровые системы и услуги невероятно облегчают жизнь людям, повышают эффективность работы промышленных и коммунальных объектов. Вроде бы всё хорошо, но есть одно «но». Все цифровые системы теоретически подвержены взлому. И периодически это подтверждается практикой.

Компьютерные вирусы

Теоретические основы для разработки «компьютерных вирусов» были сформулированы практически одновременно с появлением самих компьютеров в середине XX века Джоном фон Нейманом. В 1961 году инженеры компании Bell Telephone Laboratories Виктор Высоцкий, Дуг Макилрой и Роберт Моррис разработали программы, способные делать копии самих себя. Это были первые вирусы. Они были созданы в виде игры, которую инженеры назвали «Дарвин», целью которой было отправлять эти программы друзьям, чтобы посмотреть, какая из них уничтожит больше программ оппонента и сделает больше собственных копий. Игрок, которому удавалось заполнить компьютеры других, объявлялся победителем.

В 1981 году для персонального компьютера (ПК) Apple II появились вирусы Virus 1,2,3 и Elk Cloner, «познакомиться» с которыми мог уже любой обладатель указанных ПК. А через несколько лет появились и первые антивирусные программы.

Apple II стал первым бытовым компьютером, для которого были созданы компьютерные вирусы

Словосочетание «компьютерный вирус», прочно вошедшее в обиход, по сути скрывает в себе множество типов вредоносного программного обеспечения: черви (worm), вирусы-маскировщики (rootkit), вирусы-шпионы (spyware), зомби (zombie), рекламные вирусы (adware), вирусы-блокировщики (winlock), троянские вирусы (trojan) и их комбинации. В дальнейшем мы также будем использовать понятие «компьютерный вирус» как обобщающее для всех типов вредоносного ПО.

Если первые вирусы чаще всего писались для развлечения, розыгрыша или как показатель способностей программиста, то со временем они стали всё больше «коммерциализироваться» – осуществлять кражу персональных и финансовых данных, нарушать работу оборудования, шифровать данные с целью вымогательства, показывать навязчивую рекламу и так далее. С появлением криптовалют компьютерные вирусы получили новую функциональность – они стали брать компьютеры пользователей «в рабство» для майнинга (добычи) криптовалют, формируя огромные сети заражённых ПК – ботнеты (до этого ботнеты также существовали, например, для осуществления «спам» рассылок или так называемых DDoS-атак).

Такие возможности не могли не заинтересовать военных и специальные службы, у которых в общем-то схожие задачи – что-то украсть, что-то сломать...

Кибервойска

Учитывая значимость и открытость цифровой инфраструктуры, государства осознают необходимость её защиты, с целью чего в рамках министерств обороны и специальных служб создаются соответствующие подразделения, предназначенные как для защиты от киберугроз, так и для проведения атак цифровой инфраструктуры противника.

Последнее обычно не афишируется, впрочем, теперь уже бывший президент США Дональд Трамп официально расширил полномочия Киберкомандования войск США (USCYBERCOM, U.S. Cyber Command), разрешив им осуществлять превентивное нападение на потенциальных противников (а возможно, что и на союзников – надо же как-то своей экономике помогать?). Новые полномочия позволяют военным хакерам вести подрывную деятельность в сетях иных государств «на грани военных действий» – осуществлять шпионаж в компьютерных сетях, саботаж и диверсии в виде распространения вирусов и иных специальных программ.

В 2014 году указом президента РФ В. В. Путина были сформированы Войска информационных операций, а в январе 2020 года объявлено о создании в вооружённых силах (ВС) России специальных подразделений, предназначенных для проведения информационных операций, о чём заявил министр обороны РФ Сергей Шойгу.

Имеются кибернетические войска и в других развитых странах. По неподтверждённым данным, бюджет кибервойск США составляет порядка 7 млрд долларов, а численность персонала превышает 9000 человек. Численность кибервойск КНР составляет порядка 20 000 человек с финансированием порядка 1,5 млрд долларов. Британия и Южная Корея тратят на кибербезопасность по 450 и 400 млн долларов соответственно. Российские кибервойска предположительно включают порядка 1000 человек, а расходы составляют около 300 млн долларов.

Цели и возможности

Потенциальные деструктивные возможности компьютерных вирусов огромны, и они стремительно усиливаются по мере цифровизации окружающего мира.

Все помнят обвинения США в адрес России о вмешательстве в американские выборы, а также обвинения в адрес Китая в краже интеллектуальной собственности. Но манипуляция общественным сознанием и кража данных – лишь верхушка айсберга. Всё становится гораздо серьёзнее, когда речь идёт об уязвимости инфраструктуры.

Многочисленные книги и фильмы на эту тему наглядно живописуют коллапс инфраструктуры – отключение коммунальных услуг, заторы из автомобилей, пропажу финансовых средств со счетов граждан. На практике такого пока не случалось, но это вряд ли является следствием невозможности реализации – в статьях о кибербезопасности на тематических ресурсах можно найти множество информации об уязвимости компьютерных сетей, в том числе и в России (в России, пожалуй, даже в большей степени из-за традиционного упования на «авось»).

Скорее всего, то, что пока не было масштабных взломов инфраструктуры – это следствие отсутствия интереса серьёзных хакерских группировок к этой теме – их атаки обычно имеют чёткую конечную цель, заключающуюся в получении максимальной финансовой прибыли. В этом плане гораздо выгоднее красть и продавать промышленные и коммерческие секреты, компромат, шифровать данные, требуя выкуп за их расшифровку, и тому подобное, чем нарушать работу городской канализации, светофоров и электросетей.

Коллапс городской инфраструктуры может быть вызван не только атакой крылатых ракет на центры обработки данных и электростанции, но и с помощью вредоносного программного обеспечения

В то же время с высокой вероятностью атака инфраструктуры рассматривается военными разных стран как элемент ведения боевых действий, позволяющий значительно ослабить экономику противника и вызвать недовольство населения.

В 2010 году частная компания Bipartisan Policy Center провела симуляцию массированного кибернетического удара по территории США, которая показала, что при проведении подготовленной и скоординированной кибератаки в течение получаса может быть выведена из строя до половины энергосистемы страны, а в течение часа будет отключена мобильная и проводная связь, в результате чего также прекратятся финансовые операции на бирже.

Впрочем, и атака на гражданскую инфраструктуру – не самое страшное, существуют куда более серьёзные угрозы.

Компьютерные вирусы – как стратегическое оружие

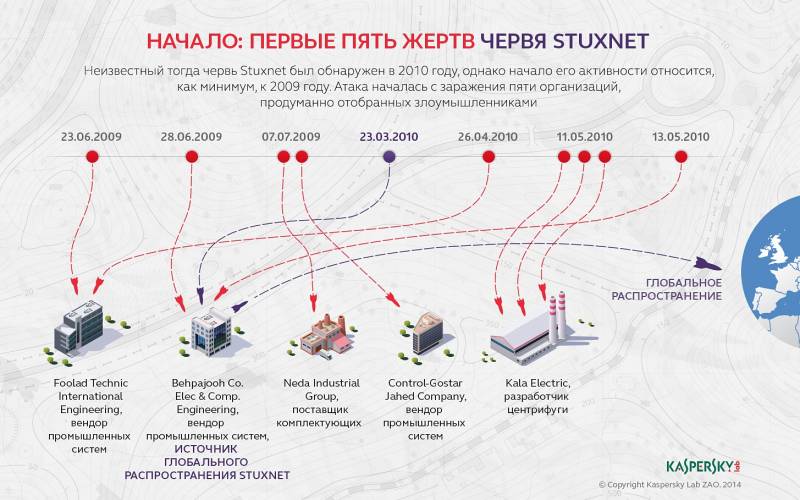

17 июня 2010 г. впервые в истории был обнаружен вирус win32/Stuxnet — компьютерный червь, поражающий не только компьютеры под управлением операционной системы Microsoft Windows, но и промышленные системы, управляющие автоматизированными производственными процессами. Червь может быть использован в качестве средства несанкционированного сбора данных (шпионажа) и диверсий в автоматизированных системах управления технологическими процессами (АСУ ТП) промышленных предприятий, электростанций, котельных и т. п. По утверждению ведущих специалистов и компаний, работающих в сфере кибербезопасности, данный вирус представляет собой сложнейший программный продукт, над созданием которого трудилась профессиональная команда из нескольких десятков специалистов. По сложности его можно сравнить с крылатой ракетой «Томагавк», только предназначенной для действий в кибернетическом пространстве. Вирус Stuxnet привёл к выходу из строя части центрифуг, предназначенных для обогащения урана, что замедлило темпы продвижения Иранской ядерной программы. В разработке вируса Stuxnet подозреваются спецслужбы Израиля и США.

В дальнейшем были обнаружены и другие компьютерные вирусы, схожие по сложности изготовления с win32/Stuxnet, такие как:

- Duqu (предполагаемый разработчик Израиль/США) – предназначен для незаметного сбора конфиденциальных данных;

- Wiper (предполагаемый разработчик Израиль/США) – в конце апреля 2012 уничтожил всю информацию на нескольких серверах одной из крупнейших нефтяных компаний Ирана и на несколько дней полностью парализовал её работу;

- Flame (предполагаемый разработчик Израиль/США) – вирус шпион, разработанный, предположительно, специально для атак на объекты иранской компьютерной инфраструктуры. Может идентифицировать мобильные устройства с модулем Bluetooth, отслеживать местонахождение, красть конфиденциальную информацию и прослушивать разговоры;

- Gauss (предполагаемый разработчик Израиль/США) – нацелен на кражу финансовой информации: электронной почты, паролей, данных банковского счёта, файлов cookie, а также данных о конфигурации системы;

- Маади (предполагаемый разработчик Иран) – способен собирать информацию, удалённо менять параметры компьютера, записывать звук и передавать это удалённому пользователю.

Таким образом, можно сделать вывод, что в некоторых странах уже сформированы профессиональные команды разработчиков, поставившие на поток производство кибернетического оружия. Указанные вирусы являются первыми «ласточками». В дальнейшем на базе полученного разработчиками опыта будут создаваться (или уже созданы) куда более эффективные средства кибернетической войны, способные причинять огромный урон противнику.

Особенности и перспективы

Необходимо чётко осознавать ключевую особенность кибернетического оружия – его анонимность и скрытность применения. Можно подозревать кого-либо, но доказать его причастность к применению будет чрезвычайно сложно. Создание кибернетического оружия не требует перемещения физических предметов через государственные границы – удар может быть нанесён кем угодно и когда угодно. Ситуация усугубляется отсутствием юридических норм ведения боевых действий в киберпространстве. Применять вредоносное ПО могут как государства, так и корпорации или даже организованная преступность.

Каждый программист обладает определённой стилистикой написания кода, по которой его, в принципе, можно распознать. Возможно, что этой проблеме уже уделяется внимание в соответствующих структурах, существуют некие специалисты или специальное программное обеспечение – «модификаторы» кода, «обезличивающие» его, или, наоборот, делающие его похожим на код каких-то иных программистов/структур/служб/компаний, с целью «подставить» их на роль разработчика вредоносного ПО.

Вредоносное ПО можно условно разделить на вирусы «мирного» и «военного» времени. Первые должны действовать незаметно – добывая данные, снижая эффективность промышленности противника. Вторые – действовать предельно быстро и агрессивно, открыто нанося максимальный урон за минимальный срок.

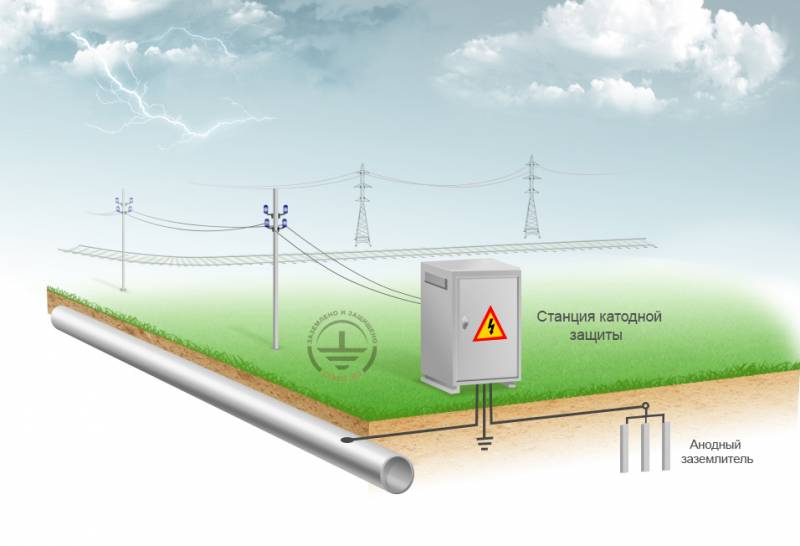

Как может работать вирус мирного времени? К примеру, подземные стальные трубопроводы/газопроводы оснащены так называемыми станциями катодной защиты (СКЗ), предотвращающими коррозию труб с помощью разности потенциалов на них и на специальном электроде. Был такой случай – в 90-е годы на одном из российских предприятий на ночь отключали свет (для экономии). Вместе с освещением и оборудованием отключались СКЗ, защищающие подземную инфраструктуру. В результате все подземные трубопроводы в кратчайший срок были разрушены – ночью образовывалась ржавчина, а днём она под воздействием СКЗ отшелушилась. На следующие сутки цикл повторялся. Если бы СКЗ вообще не работали, то внешний слой ржавчины какое-то время сам служил бы преградой для коррозии. А так – получилось, что оборудование, предназначенное для защиты труб от коррозии, само стало причиной ускоренной коррозии. Учитывая то, что всё современное оборудование такого типа оснащается средствами телеметрии, оно потенциально может быть использовано для целенаправленной атаки противником подземных трубопроводов/газопроводов, в результате чего стране будет нанесён колоссальный экономический ущерб. При этом вредоносное ПО может искажать результаты телеметрии, скрывая свою вредоносную деятельность.

Ещё большую угрозу представляет иностранное оборудование – станки, газовые турбины и многое другое. Значительная часть современного промышленного оборудования требует непрерывного подключения к сети Интернет, в том числе для того, чтобы исключить его применение для военных нужд (если таковым было условие поставки). Помимо возможности заблокировать нашу промышленность, по большей части завязанную на иностранные станки и программное обеспечение, потенциальный противник может иметь возможность напрямую со «своих» станков скачивать программы изготовления изделий, фактически получая даже больше, чем просто чертежи – технологию изготовления. Или возможность в определённый момент отдать команду начать «гнать» брак, когда, к примеру, бракованным будет каждое десятое или сотое изделие, что приведёт к авариям, падению ракет и самолётов, увольнениям, уголовным делам, поиску виноватых, срывов контрактов и гособоронзаказа.

Серийное производство кибернетического оружия

Ни одна война не может быть только оборонительной – проигрыш в этом случае неизбежен. В случае с кибернетическим оружием России необходимо не только защищаться, но и нападать. И создание кибервойск здесь не поможет – необходим именно «завод» по серийному производству вредоносного программного обеспечения.

По данным, циркулирующим в открытом доступе и в средствах массовой информации, можно сделать вывод, что в настоящее время создание кибернетического оружия ведётся соответствующими подразделениями специальных служб и силовых структур. Такой подход можно считать неверным. Ни один род войск самостоятельно не занимается созданием вооружений. Они могут выдавать техническое задание, контролировать и финансировать создание новых образцов вооружений, оказывать содействие в их разработке. Однако непосредственным созданием образцов вооружений занимаются предприятия военно-промышленного комплекса. А как уже отмечалось ранее, последние образцы кибернетического оружия, типа вирусов Stuxnet, Duqu, Wiper, Flame, Gauss, по сложности можно сравнить с современным высокоточным оружием.

Возьмём для примера вирус Stuxnet – для его создания необходимы специалисты в самых разных областях – специалисты по операционным системам, протоколам передачи данных, информационной безопасности, специалисты по поведенческому анализу, специалисты по электроприводам, специализированному ПО управления центрифугами, специалисты по надёжности и многие другие. Только в комплексе они могут решить задачу – как создать вирус, способный попасть на особо охраняемый объект, не подключённый к внешней сети, обнаружить искомое оборудование и, незаметно изменяя режимы его работы, вывести его из строя.

Центрифуги для обогащения урана – сложнейшее дорогостоящее оборудование, которое, как показала практика, может быть выведено из строя без противобункерных бомб и крылатых ракет

Поскольку целями кибернетического оружия могут стать совершенно разные отрасли промышленности, объекты инфраструктуры, техника и вооружения, то условный «завод» по серийному производству кибернетического оружия будет включать десятки и сотни различных отделов, сотни, а то и тысячи специалистов. По сути эта задача, сравнимая по сложности с разработкой ядерных ректоров, ракетных или турбореактивных двигателей.

Можно отметить ещё несколько моментов:

1. Кибернетические вооружения будут иметь ограниченный срок использования. Это связано с быстрыми темпами развития IT-индустрии, совершенствованием программного обеспечения и средств его защиты, в результате чего могут быть закрыты уязвимости, использованные в ранее разработанном образце кибернетического вооружения.

2. Необходимость обеспечения контроля над зоной распространения образца кибернетического вооружения для обеспечения безопасности собственных объектов. При этом необходимо учитывать, что чрезмерное ограничение зоны распространения образца кибернетического вооружения может косвенно указать на его разработчика, подобно тому, как преимущественное распространение вируса Stuxnet в ядерной инфраструктуре Ирана указывает на Израиль и США в качестве возможных разработчиков. С другой стороны, нельзя не отметить и открывающуюся возможность намеренно дискредитировать потенциального противника.

3. Возможность высокоточного применения (по задачам) – разведка, распространение/уничтожение информации, разрушение конкретных элементов инфраструктуры. В то же время один образец кибернетического вооружения может быть ориентирован одновременно на решение нескольких задач.

4. Спектр целей и задач, решаемых кибернетическим оружием, будет постоянно расширяться. В него будут входить как традиционные задачи по добыче информации, так и задачи информационного противодействия (пропаганда), физическое уничтожение или повреждение технологического оборудования. Высокие темпы информатизации человеческого общества будут повышать целесообразность развития кибернетических вооружений как ассиметричного ответа на развитие противником дорогостоящих высокоточных, гиперзвуковых и космических систем вооружений. На определённом этапе кибернетическое оружие может сравниться по своему потенциалу воздействия со стратегическими вооружениями.

5. Обеспечение безопасности национальной IT-инфраструктуры невозможно без получения опыта создания кибернетического оружия. Именно создание наступательных образцов кибернетического оружия позволит выявить потенциально уязвимые места в национальной IT-инфраструктуре и оборонных системах (это особенно актуально с учётом внедрения цифровых автоматизированных систем управления боевыми действиями).

6. С учётом того, что разработка и применение кибернетического оружия должны происходить непрерывно, в тои числе в условно «мирное» время, необходимо обеспечивать высочайший уровень секретности. В то же время разработка кибернетического оружия не требует физического создания огромных заводов, закупки оборудования, изготовления большой номенклатуры комплектующих, приобретения редких или дорогих материалов, что упрощает задачу обеспечения секретности.

7. В ряде случаев внедрение вредоносного ПО должно осуществляться заблаговременно. К примеру, иранская сеть, к которой были подключены центрифуги, была изолирована от сети Интернет. Однако, обеспечив возможность загрузки вируса через промежуточные носители, атакующие добились того, что нерадивый сотрудник (или засланный казачок) пронёс его во внутреннюю сеть на флешке. На это требуется время.

Примеры применения

Возьмём в качестве примера условное государство на ближнем востоке, крупнейшего производителя сниженного природного газа (СПГ), чьи интересы стали серьёзно противоречить интересам РФ.

Рассматриваемое государство обладает сетью нефтегазопроводов, технологическими линиями по производству СПГ, а также флотом танкеров класса «Q-Flex» и «Q-Мах», предназначенных для транспортировки СПГ. Вдобавок ко всему на его территории расположена база вооружённых сил США.

Прямая вооружённая атака на рассматриваемую страну может принести больше вреда, чем пользы. Так что, ограничиться дипломатической пикировкой? Ответом может стать применение кибернетического оружия.

Современные суда всё больше автоматизируются – речь идёт уже о полностью автономных танкерах и контейнеровозах. Не меньше автоматики используется в заводах по производству СПГ. Таким образом, специализированное вредоносное ПО, загруженное в систему управления танкеров класса «Q-Flex» и «Q-Мах», или в их системы хранения сжиженного газа, теоретически позволяет в заданное время (или по внешней команде, если есть подключение к сети) устроить искусственную аварию с полным или частичным разрушением указанных судов. С высокой вероятностью существуют уязвимости и в техпроцессах по производству СПГ, которые позволят вывести завод из строя, в том числе с возможностью его разрушения.

Взрыв танкера, перевозящего СПГ, в результате аварии при входе в порт или нарушения работы оборудования хранения СПГ, может привести не только к гибели самого корабля, но и нанесению ущерба береговой инфраструктуре

Таким образом, будет достигнуто несколько целей:

1. Подрыв авторитета условного государства как надёжного поставщика энергоресурсов с последующей возможной переориентацией потребителей на российский рынок природного газа.

2. Рост мировых цен на энергоносители, позволяющий получить дополнительные средства для федерального бюджета.

3. Снижение политической активности условного государства и вмешательства во внутренние дела других государств региона, вследствие снижения его финансовых возможностей.

В зависимости от нанесённого экономического ущерба может произойти полная смена правящей верхушки, а также переход к ограниченному конфликту между условным государством и его соседями, которые могут пожелать воспользоваться слабостью соседа для изменения расстановки сил в регионе.

Ключевым фактором данной операции является вопрос скрытности. Можно ли напрямую обвинить Россию, если не будет явных доказательств? Вряд ли. У условного государства полно врагов и конкурентов. Да и их союзник – США неоднократно замечен в проведении враждебных операций даже против самых верных из них. Может, им потребовалось взвинтить цены, чтобы поддержать свои добывающие компании, использующие дорогостоящий гидроразрыв пласта? Ничего личного – просто бизнес...

Другой вариант применения кибернетического оружия подсказал недавний инцидент. Огромное судно – танкер или контейнеровоз, проходит узкий канал, внезапно система управления отдаёт ряд резких команд по изменению курса и скорости движения, в результате чего судно резко разворачивается и блокирует канал, полностью его перегораживая. Возможно, оно даже опрокинется, что сделает операцию по его удалению из канала исключительно длительной и затратной.

Перекрывший Суэцкий канал контейнеровоз компании Evergreen Group наглядно показал, как блокировка транспортных артерий отражается на мировой экономике

При отсутствии явных следов виновника будет установить чрезвычайно сложно – в этом можно обвинить кого угодно. Особенно эффектно будет, если подобные инциденты произойдут одновременно в нескольких каналах.

Таким образом, разработка кибернетического оружия в промышленных масштабах является высокоприоритетной задачей. Информационные технологии, наряду с нанотехнологиями и биотехнологиями, являются краеугольным камнем доминирования в XXI веке. При этом его разработка обойдётся на порядки дешевле – как разработки перспективных нано-биотехнологий, так и обычного современного оружия.

- Андрей Митрофанов

- militaryarms.ru, habr.ru, kaspersky.ru

Информация