Киберугрозы России растут

Примерно через два года после инициативы американского президента начать формирование глобальной информационной инфраструктуры при Совете безопасности России была образована межведомственная рабочая группа по анализу данного вопроса и выработке предложений относительно позиции России, которую планировалось довести до американской стороны в рамках комиссии Гор – Черномырдин. В рабочую группу вошли представители СВР, ФСБ, ФАПСИ, МВД, Роскоминформа, аппарата Совета безопасности, ведущих профильных организаций РАН и ОПК. Автору этих строк, который представлял Министерство обороны и имел к тому времени определенный опыт исследования возможностей использования ГИИ для решения ряда задач по профилю своего научно-исследовательского института, было поручено возглавить эту группу.

В течение нескольких месяцев соответствующий документ был разработан. Прошло без малого 20 лет. Что изменилось за это время?

Новая реальность

Во-первых, в этот исторически короткий период ГИИ не просто стала реальностью, а превратилась в глобальную инфосферу, динамику развития которой уместно оценить по количеству адресатов ее технической основы – глобальной метасети Интернет. Развитие коммуникационной инфраструктуры Интернет (сетей персональной связи и телекоммуникационных супермагистралей, в первую очередь спутниковых и волоконно-оптических) в сочетании с экспоненциальным ростом числа устройств, использующих Интернет, в достаточно близком будущем приведет к появлению так называемой концепции Интернета вещей (Internet of things) емкостью порядка 100 миллиардов единиц.

Во-вторых, многократно выросло количество объектов техносферы, использующих Интернет в качестве единой коммуникационной среды функционирования распределенных технических систем, образующих так называемые критические инфраструктуры (КИ), от состояния которых зависит жизнедеятельность целых государств и регионов земного шара, – энергетическую, топливную, транспортную, оборонную, производственную, банковско-финансовую, жилищно-коммунальную, госуправления и другие.

В-третьих, многократно выросло влияние инфосферы на индивидуальное, групповое и массовое сознание. Еще в 2006 году в США затраты рекламодателей на рекламу в Интернете превысили аналогичные затраты на рекламу по телевидению. Фактически это означало, что Интернет стал средством номер один воздействия на сознание. С развитием социальных сетей возможности по использованию Интернета для разнообразного недирективного управления группами и массами людей многократно возросли.

В результате создалась новая реальность, в которой объекты глобальных техносферы и антропосферы оказались подвержены целому спектру ранее не существовавших угроз, источником которых является полносвязность ГИИ: каждый ее адресат имеет физическую возможность информационного обмена с каждым. При этом наличие в терминальных устройствах (смартфонах, планшетниках, персональных компьютерах, разнообразных сенсорах) и средствах сетеобразования (серверах, маршутизаторах) как непреднамеренных, так и диверсионных дефектов (то есть эксплойтов или заблаговременно имплантированных программных и схемных операционных мин) делает инфосферу источником не только тотального контроля и утечки конфиденциальных сведений в сторону центров организации этой деятельности, но и масштабных техногенных катастроф.

Таков в самом общем виде системный фон, на котором имеет смысл более детально рассмотреть комплекс проблем, подлежащих в сложившихся условиях решению для обеспечения информационной безопасности России и ее Вооруженных Сил.

Информационную безопасность принято делить на информационно-технологическую и информационно-психологическую.

Информационно-психологическая безопасность любого социума есть его защищенность от угроз, реализуемых посредством информационного воздействия на сознание образующих его индивидуумов.

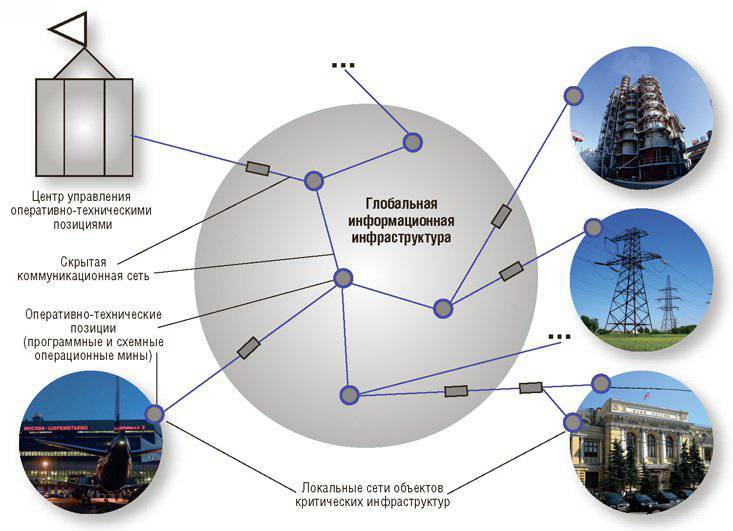

Рассмотрим подробно информационно-технологическую (называемую для краткости также кибернетической) безопасность материальных и информационных объектов техносферы, то есть их защищенности от угроз, реализуемых посредством применения специальных информационных технологий для разрушения либо для недопустимого использования этих объектов. В случае если упомянутые технологии применяются по отношению к информационным объектам, говорят о кибернетическом воздействии на них, если по отношению к материальным – о киберкинетическом воздействии (рис. 1). Примером кибервоздействия может служить скрытное изменение злоумышленником контента какого-либо публичного сайта (так называемый дефейсинг). Примером киберкинетических воздействий – увод со штатной траектории беспилотного летательного аппарата противника и отключение тяговых электросетей, обеспечивающих движение электрозависимых наземных транспортных средств, что приводит к их немедленной остановке.

Рис. 1

Понятно, что страны с наиболее развитой и поэтому уязвимой для киберкинетических воздействий техносферой, прежде всего США, реализуют комплекс мер, направленных, с одной стороны, на минимизацию возможностей своих оппонентов по деструктивному, системоразрушающему воздействию на свои критические инфраструктуры, а с другой – на заблаговременную скрытую подготовку глобальных систем оперативно-технических позиций (киберагентурных сетей) для упоминавшегося контроля и реализации при необходимости аналогичных воздействий на ключевые объекты критических инфраструктур зарубежных стран (рис. 2).

Рис. 2

В США необходимость системной организации работ по обеспечению кибербезопасности и защите КИ на государственном уровне была осознана во второй половине 90-х годов. В мае 1998-го появились две подписанные президентом Клинтоном директивы – PDD 62 и 63 «О противодействии терроризму» и «О защите критической инфраструктуры». В рамках реализации этих директив создано Министерство внутренней безопасности (Department of Homeland Security – DHS) со штатом 170 тысяч человек, на которое возложено решение комплекса задач по обеспечению устойчивости критических инфраструктур США к возможным системоразрушающим воздействиям и по их предотвращению. После террористических актов 11 сентября 2001 года издан так называемый PATRIOT ACT, существенно расширивший и углубивший деятельность на этом направлении.

США и Китай в глобальной инфосфере

В целом деятельность федерального руководства США по обеспечению безопасности и устойчивости их критических инфраструктур оставляет впечатление достаточной компетентности и рациональности, хотя, безусловно, в ней имеются слабые места.

В части деятельности по тотальному контролю за руководством, спецслужбами, вооруженными силами и населением зарубежных стран США исходят из концепции «Большого брата». Опираясь на доминирующее положение американской киберэкономики, политическое и военное руководство США с 90-х годов реализует программы киберразведывательной деятельности, в которой сочетаются пассивные, активные и комбинированные методы доступа к конфиденциальным информационным ресурсам и трафику глобальных компьютерных сетей и их национальных сегментов. Центральная роль в этой работе принадлежит Агентству национальной безопасности и созданному в мае 2010 года Киберкомандованию вооруженных сил США, хотя последние события показали, что США от их деятельности понесли больше ущерба, нежели извлекли пользы. Впрочем, преувеличивать этот ущерб, безусловно, не стоит. Его источниками являются тектонические напряжения и противоречия между различными спецслужбами, входящими в американское разведывательное сообщество, в сочетании с определенной потерей управления ими со стороны легитимного политического руководства США. Если при этом принять во внимание огромные деньги, основа происхождения которых – афганские опиоиды и которые за последние 12 лет оказались в распоряжении отдельных спецслужб из упомянутого сообщества, а также скачкообразный рост числа криптократически управляемых, оснащаемых и финансируемых частных военных компаний (их количество в мире оценивается в 400–500, а объем заказов – в 150–200 миллиардов долларов), то мы получим принципиально новый массив угроз безопасности всех стран. Россия здесь, разумеется, не исключение.

Говоря о деятельности зарубежных стран в киберпространстве, нельзя не упомянуть о Китае. В 2012 году специальная комиссия конгресса США обнародовала результаты своей работы по анализу использования контрафактной элементной базы в вооружениях и военной технике американского производства. Эти результаты озадачили американский истеблишмент. В 2008–2011 годах выявлено около 1500 случаев использования контрафактных микросхем зарубежного производства в таких критически важных для обороны США системах, как комплексы ПРО THAAD, ударные подводные лодки класса «Лос-Анджелес», истребители F-15E и так далее. При этом около 30 процентов подобных микросхем имели непосредственно китайское происхождение. Китайская киберэкономика существенно отстает от американской в части инфосервисов и программного продукта, но практически не уступает в части элементной базы и аппаратных средств: количество функционирующих в составе Интернета средств сетеобразования производства китайской Huawei Technologies сопоставимо с количеством аналогичных средств производства американских CISCO и Juniper. Самый мощный в мире суперкомпьютер Tianhe-2 с пиковой производительностью 55 петафлопс и собственной операционной системой Kylin в настоящее время функционирует в КНР, тогда как следующий за ним американский суперкомпьютер Titan Cray XK7 имеет в два раза меньшую производительность.

Таковы в общих чертах возможности двух крупнейших держав глобальной инфосферы.

Россия минимизирует риски

Что касается Российской Федерации, то на государственном уровне деятельность по обеспечению информационной безопасности организуется в соответствии с Доктриной информационной безопасности, утвержденной президентом Российской Федерации 9 сентября 2009 года, и федеральным законом 149-ФЗ «Об информации, информационных технологиях и защите информации» от 2006 года. Эта деятельность осуществляется по следующим основным направлениям:

создание и организация эффективного функционирования ведомственных и корпоративных систем защиты информации от утечки по компьютерным сетям и другим техническим каналам;

минимизация рисков поступления на объекты техносферы и Вооруженных Сил России программных и аппаратных средств, содержащих диверсионные дефекты, обеспечивающие возможность создания в наших автоматизированных системах киберагентурных сетей и кибервоздействия на указанные объекты;

организация научных исследований и подготовки кадров в обеспечение первых двух направлений.

В рамках первого направления в соответствии с Указом президента Российской Федерации от 15 января 2013 года под руководством ФСБ России развернута работа по созданию общегосударственной системы обнаружения и предупреждения компьютерных атак (СОПКА). Действующий сегмент этой системы только в 2013-м обеспечил выявление трех киберагентурных сетей зарубежных стран, что предотвратило хищение двух миллионов страниц секретной информации. Исключительно важным представляется утверждение президентом Российской Федерации в декабре 2012 года разработанных ФСБ «Основных направлений государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации», которые можно считать прорывным нормативным документом в области системной организации работ по защите российских критических инфраструктур. В 2014 году ожидается принятие федерального закона «О критической информационной инфраструктуре Российской Федерации», который станет основой для последующей организации работ в этой области.

Что касается второго направления, то только ленивый не говорит о нашей критической для безопасности страны зависимости от импортной элементной базы и импортного программного обеспечения, которая реально является источником обсуждаемых угроз. В этой сфере реализуются два основных подхода к минимизации существующих рисков:

организация эффективной системы сертификации импортных программных средств и элементной базы, планируемых к применению на критически важных для обороны и безопасности страны объектах;

нарастающее импортозамещение с целью перехода в обозримой перспективе на полностью отечественную элементную базу.

В рамках первого подхода функционирует целый ряд испытательных лабораторий, имеющих лицензии ФСБ, ФСТЭК и Минобороны и выполняющих работы по выявлению диверсионных дефектов в сертифицируемых изделиях. Только одной из таких лабораторий в период с 2008 по 2013 год выявлено 38 подобных дефектов в программно-аппаратных средствах американского, китайского, израильского производства. При этом надо понимать, что данный подход имеет ограничения как экономические, так и принципиальные.

Что касается импортозамещения элементной базы, то следует отметить: в России под руководством Военно-промышленной комиссии при правительстве еще со времен, когда ее возглавлял Сергей Иванов, ведется комплексная и целенаправленная работа по развитию нашей радиоэлектронной промышленности и освоению технологий производства изделий со степенью интеграции, соответствующей достигнутой ведущими мировыми производителями. Системообразующий вклад в развертывание и проведение этой работы на всех ее этапах был внесен Юрием Борисовым, в настоящее время занимающим должность заместителя министра обороны России. Результатом является то, что Россия входит в число восьми стран, обладающих технологическими возможностями по производству изделий микроэлектроники с проектными нормами 90 нонометров и менее. В 2013-м освоено производство микросхем 65 нанометров. К 2020 году около 95 процентов элементной базы для нужд нашего оборонно-промышленного комплекса будет выпускаться в России.

Ликвидировать хроническое отставание

По оценкам экспертного сообщества, к 2020 году процесс миниатюризации традиционных полупроводниковых интегральных микросхем подойдет к своему физическому пределу (около 6 нм), а к 2030-му будут созданы необходимые научно-технические предпосылки для отказа от полупроводниковой электронной компонентной базы и начато массовое производство ЭКБ на новых физических принципах и материалах. В этой ситуации Россия имеет возможность, опираясь на созданный нашей академической наукой серьезный научно-технический задел, не только ликвидировать имеющееся отставание, но по некоторым направлениям выйти на лидирующие позиции. Речь идет в первую очередь о квантовых вычислителях и квантовой связи, основы создания которых заложены школой академика Камиля Валиева еще в 80-е годы. При этом квантовая связь наряду с теоретически предельной скоростью передачи одного бита информации характеризуется абсолютной разведзащищенностью. Перехватить квантовый информационный поток в принципе невозможно. Квантовые вычислители являются средством недостижимой традиционными компьютерами скорости решения задач, связанных с массовым перебором вариантов. В частности, известная в криптоанализе задача разложения целого числа на простые сомножители для случая числа из 250 цифр может быть решена упоминавшимся американским суперкомпьютером Titan с производительностью около 20 петафлопс за один год, тогда как квантовым вычислителем с частотой всего один мегагерц – за четыре секунды. Для числа из 1000 цифр соответствующие значения составляют сотни миллиардов лет и 1,5 минуты соответственно.

Другим перспективным направлением, развитие которого позволит выйти на новый уровень развития вооружений и ликвидировать наше хроническое отставание, является нанофотоника. Создание на ее основе радиочастотных сенсоров и средств обработки информации следующего поколения наряду с достижением принципиально новых точностных, массогабаритных и энергопотребительских характеристик обеспечит неуязвимость для радиочастотного оружия, которое в складывающейся военно-технической обстановке представляет опаснейшую угрозу практически всем стоящим на вооружении и перспективным системам наших армии и флота. Важно отметить, что американскими разработчиками облика самолета шестого поколения оружие направленной энергии, в том числе радиочастотное, рассматривается как штатное.

Следует понимать, что кибербезопасность – это важный, но только сегмент безопасности всей критической инфраструктуры Российской Федерации. В 2005 году непосредственно после аварии на Чагинской трансформаторной подстанции автор, будучи в то время начальником информационно-аналитического управления Рособоронзаказа, написал небольшую монографию «Критические инфраструктуры как сфера противоборства», в которой попытался дать системный анализ новой технологической ситуации, в рамках которой Россия, если не принять адекватных мер, может стать крайне уязвимой для нового массива угроз. В 2012 году, приступив к обязанностям члена Военно-промышленной комиссии, одним из направлений работы которой является устойчивость техносферы государства и Вооруженных Сил, автор обнаружил, что в принципиальном плане ситуация в этой области изменяется в лучшую сторону гораздо медленнее, чем того требует развитие геополитической обстановки. Комплекс проблем по защите и обеспечению устойчивости критических инфраструктур России решается недостаточно активно, а это не меньшая опасность для нашей страны, чем все возможные угрозы в военной сфере вместе взятые.

Говоря об информационно-психологической безопасности, мы, как правило, локализуемся на средствах или технологиях осуществления информационных воздействий на сознание или подсознание индивидуумов. При этом чаще всего даже не задумываемся над моделями и технологиями информационных воздействий на социумы, то есть не видим за деревьями леса.

Управление социумом

В последнее время активно обсуждаются технологии использования социальных интернет-сетей для управления протестными акциями в ходе «арабской весны», «оранжевых революций», последних событий в Киеве; технологии виртуальных персонажей, применяемых соответствующими спецподразделениями вооруженных сил США, и т. д. Это, безусловно, важные, но частные вопросы.

Комплексное моделирование психологических операций по системоразрушению социумов, их рефрагментации и в конечном итоге недирективному управлению ими может осуществляться в рамках социометрического подхода, суть которого заключается в следующем. Психологическое состояние социума, состоящего из n индивидуумов (субъектов), можно представить в виде социометрической матрицы S размерности n x n, где значение Sij в диапазоне от -1 до +1 отражает отношение i-го субъекта к j-му. В хорошем, сплоченном коллективе все Sij больше 0. В плохом, разлаженном – наоборот. Цель психологической операции – дезинтеграция противоборствующего социума на неуправляемые его руководством, враждующие подсоциумы. Средством проведения подобных операций, как правило, являются оценочные фреймы: до двух субъектов доводится некоторое суждение и обеспечивается их взаимный обмен оценками этого суждения (Сталин – герой: да – нет и т. д.). При этом значение Sij возрастает с числом совпадений оценок и уменьшается с числом их несовпадений (считается, что для системоразрушения социума целесообразно постоянно держать в поле зрения его субъектов именно разрушающие его суждения). Другой очевидный способ – доведение третьими лицами до субъектов их взаимных оценок (возможно, искаженных).

Существуют и применяются более тонкие и эффективные способы и средства управления состоянием социумов. Любой может вспомнить, каким образом такой мегасоциум, как Советский Союз, был рефрагментирован и дезинтегрирован в течение 1988–1991 годов. Глобальная информационная инфраструктура существенно упрощает и удешевляет проведение подобных операций.

Социометрический подход может эффективно применяться и в электоральных ситуациях. В этом случае социометрическая матрица имеет размерность m х n, где m – количество избирателей либо групп избирателей с устойчивыми предпочтениями, а n – число кандидатов на выборную должность. Значение Sij есть мера отношения i-го избирателя к j-му кандидату. Цель любого избирательного штаба – максимизировать число избирателей с максимально позитивным значением отношения к своему кандидату.

В целом в рамках социометрического подхода возможно достичь адекватного понимания действий противника и на этой основе достаточно результативно решать задачи противодействия угрозам информационно-психологической безопасности и дезинтеграции общества, равно как и его различных социальных сегментов, включая вооруженные силы и отдельные воинские коллективы.

Три вида противоборства

Любое противоборство включает элементы из различных сфер. В представлении англоязычных аналитиков, отражающих англосаксонский подход к этой интеграции, существует три вида противоборства: борьба влияния (influence warfare), вооруженная борьба (military warfare) и борьба с инфраструктурами (infrastructure warfare).

Высшей формой является борьба влияния, цель которой – привести противника к принятию решений, выгодных для себя. Эта форма наиболее хорошо освоена западными политмейкерами, политтехнологами, спецслужбами и центрами власти и считается наиболее рациональной в силу относительно малых затрат и высокой эффективности. В случае недостижения цели в рамках «чистой» борьбы влияния традиционным вплоть до последнего времени оставался переход к вооруженной борьбе. В результате противник военной силой приводился в состояние, когда его политическое руководство вынуждено было принимать необходимые решения. Глобальная компьютеризация и сетецентрирование техносферы с сопутствующим появлением средств киберкинетического воздействия, способного выводить из строя целые сегменты критических инфраструктур, создали совершенно новую реальность. В ее рамках силовое обеспечение борьбы влияния может осуществляться без развязывания вооруженной борьбы, а только посредством борьбы с инфраструктурами.

Во взаимосвязи между борьбой влияния и борьбой с инфраструктурами имеют место четыре сегмента: субъекты глобальной экономики, являющиеся собственниками объектов критических инфраструктур (в том числе трансграничных) – топливной, энергетической, транспортной, информационной и т. д.; отношения собственности (каждому собственнику соответствует своя доля прибыли от функционирования указанных объектов, пропорциональная его степени владения приносящим прибыль объектом); объекты, приносящие прибыль и находящиеся в технологических связях друг с другом, что обусловливает так называемые каскадные выходы из строя этих объектов в случае деструктивных воздействий на некоторые из них; социумы, жизнедеятельность которых обеспечивается указанными объектами и в целом критическими инфраструктурами. При этом потенциал влияния субъекта глобальной экономики (государства, корпорации, группы лиц либо отдельного лица) в общем случае пропорционален размеру его состояния, накопление которого осуществляется за счет поступления прибыли от функционирования объектов, которыми он в той или иной степени владеет. Конкурентная борьба между субъектами до определенного момента может вестись методами борьбы влияния, но затем способна перейти в фазу, когда силами частных военных компаний либо иных структур и даже отдельных лиц, способных осуществлять деструктивные воздействия на объекты конкурента, последние будут выводиться из строя, что, естественно, лишит его планировавшейся прибыли и снизит потенциал влияния. Столь же естественно, что ущерб от таких воздействий понесут также и социумы, жизнедеятельность которых зависит от поражаемых объектов.

Методы борьбы влияния применяются англосаксами постоянно. Относительная успешность действий американских войск в конфликтах последних 22 лет обусловлена не только и не столько эффективностью применявшихся ими тогда новейших средств вооруженной борьбы либо ее новых форм и способов, сколько блокированием методами борьбы влияния возможностей сопоставимых геополитических сил, прежде всего России и Китая, по оказанию военной и военно-технической помощи противникам США и НАТО в этих конфликтах. Однако уже ситуация вокруг Сирии показала, что российское руководство владеет методами influence warfare ничуть не хуже американского. Боевые корабли российского ВМФ в Средиземном море, активная силовая работа российской дипломатии, навязавшей американским визави, говоря по-американски же, «бой в телефонной будке», когда противник просто не получает возможности размахнуться для нокаутирующего удара, – и второй Ливии не случилось.

Имеет смысл отметить также, что реализуемая США концепция «Большого брата», в рамках которой весь мир, все критически важные для функционирования различных социумов объекты и сами эти социумы опутываются американскими киберагентурными сетями, таит в себе опасности для самих США не меньшие, чем для их потенциальных противников – субъектов их киберактивности. Выявление хотя бы одного киберагента, как правило, естественным образом приводит к выявлению всей их группировки, причем в достаточно короткие сроки (в пределах одного года). А это ведет как минимум к двум последствиям. Во-первых, компетентный противник, поставив под контроль американские киберагентурные сети, может их тотально эксплуатировать и наблюдать за всеми субъектами глобальной информационной инфраструктуры, которые контролируются самими США. Во-вторых, тот же компетентный противник приобретает возможность тотальной дезинформации американцев и манипулирования ими в любых ситуациях, включая конфликтные, не затратив при этом никаких усилий на создание упомянутых киберагентурных сетей (естественно, затратив определенные усилия на выявление последних).

Решение мегапроблем

Занимаясь обеспечением безопасности Российской Федерации в новой стратегической и технологической обстановке, мы должны создавать систему нейтрализации и парирования угроз, которые в действительности имеют место. Систему малозатратную и высокоэффективную, в которой ключевую роль играет мягкая сила. Концептуальные и оперативно-технические основы специального сдерживания, необходимые для создания в российских Вооруженных Силах потенциала борьбы с инфраструктурами, в течение целого ряда лет формировались коллективом, руководители которого в 2013 году удостоены Государственной премии Российской Федерации имени Маршала Советского Союза Георгия Константиновича Жукова. Задача состоит в том, чтобы разработанные основы были адекватно, без конъюнктурных упрощений и профанации реализованы. А с другой стороны, необходимо в кратчайшие сроки радикально изменить ситуацию с организацией работ по обеспечению безопасности и устойчивости критических инфраструктур Российской Федерации. Только решив эти две взаимосвязанные мегапроблемы, мы обеспечим уровень защищенности нашей страны, соответствующий реальному спектру угроз ее безопасности на исторически обозримом участке жизни и развития.

Говоря о второй из этих мегапроблем, необходимо понимать, что она имеет организационную и системотехническую сложность, многократно превышающую сложность критически важных для выживания Советского Союза ядерного и ракетного проектов. При этом создание эластичной, неуязвимой для системоразрушающих воздействий, отказо- и катастрофоустойчивой техносферы на основе системы обеспечения ее безопасности и устойчивости – мегапроект, реализовать который необходимо не в комфортных для таких работ условиях самодостаточного государства-корпорации с общенародной собственностью на объекты критической инфраструктуры, каким был СССР, а в условиях совершенно иного уклада, в рамках которого подавляющее большинство подобных объектов находится во владении частных собственников, в том числе иностранных.

При развертывании этого мегапроекта решающее значение для его успешной реализации будут иметь организационные решения, в русле которых пойдут последующие работы. Прежде чем перейти к рассмотрению возможных вариантов этих решений, отметим, что в складывающейся геополитической и военно-стратегической обстановке нельзя исключить сценарий заблаговременно подготовленного, скрытого, анонимного, масштабного системоразрушающего воздействия на объекты российской техносферы, от функционирования которых в наибольшей степени зависят боеготовность и боеспособность группировок наших армии и флота. После этого методами борьбы влияния с опорой на угрозу массированного применения военной силы в условиях достигнутого посредством упомянутого воздействия снижения боевого потенциала ВС РФ может осуществляться нарастающее стрессогенное давление на руководство России в направлении принятия им решений, составляющих цель агрессии.

В этих условиях система обеспечения безопасности и устойчивости техносферы России должна иметь в своем составе как минимум четыре сегмента:

выявления и нейтрализации на максимально ранней стадии угроз безопасности техносферы и их источников;

непрерывного мониторинга состояния системообразующих объектов техносферы и окружающей их природной среды;

обеспечения управляемости государственных институтов и населения на фоне системоразрушения критической инфраструктуры;

обеспечения боевой устойчивости и боевой эффективности ВС РФ, в первую очередь стратегических сил сдерживания, на фоне деградации объектов техносферы, от состояния которых зависит их функционирование и применение.

Рациональные варианты

Целесообразно проанализировать возможные варианты выбора федерального органа исполнительной власти, которому необходимо передать руководство комплексом работ по созданию системы обеспечения безопасности и устойчивости техносферы России. При этом вариант создания новой надведомственной структуры наподобие американского DHS, на наш взгляд, следует исключить из рассмотрения. Любая новая управленческая надстройка – это годы, затраченные на ее формирование, оснащение, отладку процессов функционирования и взаимодействия с внешними контрагентами, а также немалое количество «испорченных телефонов», образовавшихся в результате перетока в новую структуру, как правило, далеко не лучших кадров из действующих органов управления и организаций. Плюс дополнительная нагрузка на федеральный бюджет. Ни денег, ни времени на это у нас нет.

Рациональных вариантов, как представляется, всего четыре: ФСБ, ФСТЭК, МЧС и Минобороны.

Федеральная служба безопасности, опираясь на свой оперативный, оперативно-технический и научно-технический потенциал, а также на наработанные в рамках деятельности Национального антитеррористического комитета технологии координации деятельности ФОИВ и субъектов Федерации по противодействию терроризму (целью которого, безусловно, являются объекты критической инфраструктуры России), в принципе могла бы взять на себя необходимые функции. Вопрос только в и без того огромных перегрузках, которые испытывает этот важнейший для жизнеспособности страны организм – по существу иммунная система государства.

Федеральная служба по техническому и экспортному контролю имеет функционал, который позволяет ей координировать деятельность каких бы то ни было субъектов в области защиты информации и в этом смысле является наиболее предпочтительным органом власти с точки зрения реализации положений упомянутого федерального закона «О защите критической информационной инфраструктуры Российской Федерации». Однако угрозы, реализуемые через материальное пространство, находятся за пределами компетенции ФСТЭК. Кроме того, будучи в принципе надведомственной структурой, служба находится в ведении Министерства обороны.

МЧС, наоборот, оперирует в материальном пространстве и представляет собой отлаженный за 20 лет непрерывной тяжелой работы эффективный механизм, обеспечивающий устойчивость техносферы и выживание населения в условиях техногенных катастроф и природных катаклизмов. Однако потенциал МЧС развернут главным образом в направлении ликвидации последствий уже произошедших событий.

Из всех возможных вариантов, по-видимому, только Министерство обороны обладает возможностями, достаточными для организации деятельности по созданию системы обеспечения безопасности и устойчивости техносферы России. Во-первых, объекты Минобороны занимают в критической инфраструктуре РФ особое место и первое, что необходимо обеспечить, – устойчивость сегментов, гарантирующих функционирование этих объектов. (Эта ситуация типична для армий всех стран. Директор АНБ США генерал Кит Александер неоднократно говорил, что функциональность объектов ВС США на 95 процентов зависит от дееспособности обеспечивающего их окружения, и требовал полномочий по защите компьютерных сетей этого окружения.) Далее, рекурсивно расширяя состав защищаемых объектов, мы получим так называемый минимально значимый (minimally essential) сегмент критической инфраструктуры, защита которого жизненно необходима для отражения вооруженного нападения на Россию (в случае, когда агрессор перейдет от infrastructure warfare к military warfare). Во-вторых, Минобороны имеет в своем ведении ФСТЭК, что позволяет непосредственно увязать деятельность по обеспечению безопасности критически важных объектов в материальном и информационном пространстве. В-третьих, Минобороны имеет в своем составе мощный и всенаправленный военно-научный комплекс, который, несмотря на все попытки ликвидировать военные НИИ под лозунгом интеграции военного образования и науки в 2009–2012 годах, удалось сохранить (хоть это и стоило погон тогдашнему председателю Военно-научного комитета ВС РФ, до конца противостоявшему данной губительной линии). Потенциал этого комплекса, несмотря на понесенные потери, по-прежнему высок и при грамотном управлении военной наукой способен обеспечить постановку и военно-научное сопровождение всего огромного объема исследований по реализации обсуждаемого мегапроекта с привлечением специалистов и организаций российской «оборонки», академической и вузовской науки. (В США к подобным исследованиям, ведущимся по заказам DHS с 1998 года, привлечены лучшие научные силы. Доступный из открытых источников «побочный эффект» этих исследований – оценка устойчивости критической инфраструктуры России. По мнению Федерации американских ученых, консультирующей политическое руководство США, вывод из строя только 10 объектов техносферы Российской Федерации, перечень которых обнародован, достаточен для полного паралича российской экономики.) В-четвертых, передача Министерству обороны управления обсуждаемым мегапроектом способна принести системный эффект в виде целого ряда средств «двойного применения», в частности воздухоплавательной техники. Привязные аэростатные комплексы и беспилотные высотные воздухоплавательные платформы (ВВП) на основе гибридных дирижаблей могут нести сенсоры как для мониторинга состояния своих объектов критической инфраструктуры и окружающих их территорий (акваторий), так и для обнаружения и контроля военных объектов зарубежных стран, а также иметь на борту средства противодействия последним. Обитаемые ВВП, одним из основных достоинств которых является безаэродромное базирование, могут применяться в качестве воздушных пунктов управления и транспортных средств в условиях деградации критической инфраструктуры (в первую очередь энергетической и транспортной) на значительных пространствах, а также для эффективного решения целого ряда задач в сфере экономики. Это полностью соответствует направлению, определенному президентом Российской Федерации в Послании Федеральному собранию 12 декабря 2013 года, где Военно-промышленной комиссии при правительстве дано указание о максимальном задействовании возможностей ОПК для развития российской экономики.

И наконец, крайнее по счету, но, по-видимому, первое по значимости. Министр обороны России имеет за плечами огромный и уникальный опыт создания и управления МЧС, вследствие чего знает и понимает проблемы обеспечения безопасности и устойчивости российской техносферы, и в этом смысле ситуация для осуществления прорыва на рассматриваемом важнейшем участке более чем благоприятная. Развертываемый Национальный центр управления обороной Российской Федерации обладает всеми возможностями, необходимыми для организации успешного противоборства с любым агрессором, комплексно применяющим методы infrastructure warfare и military warfare.

В связи с изложенным представляется вполне логичным организовать разработку федеральной целевой программы по созданию системы обеспечения безопасности и устойчивости техносферы России под руководством Министерства обороны.

Разумеется, все предложения не более чем основа для последующего обсуждения и принятия решения. Однако делать это, на наш взгляд, необходимо без промедлений – слишком много времени упущено и слишком реальны и близки угрозы, о которых говорилось выше.

Информация