Хранители тайны

Испокон веков для сохранения тайны применялись шифры. Одной из самых древних систем шифра, сведения о которой донесла до нас история, является скиталь. Он применялся древними греками еще в пятом веке до нашей эры. В те времена Спарта, поддерживаемая Персией, вела войну против Афин. Спартанский полководец Лисандр начал подозревать персов в двойной игре. Ему срочно была нужна истинная информация об их намерениях. В самый критический момент из персидского стана прибыл раб-гонец с официальным письмом. Прочитав письмо, Лисандр потребовал у гонца пояс. Оказывается, на этом поясе верный друг (сейчас бы мы сказали «тайный агент») Лисандра написал шифрованное сообщение. На поясе гонца в беспорядке были написаны различные буквы, не складывавшиеся ни в какие слова. Более того, буквы были написаны не вдоль пояса, а поперек. Лисандр взял деревянный цилиндр определенного диаметра (скитала), намотал на него пояс гонца таким образом, чтобы края витков пояса смыкались, — и на поясе вдоль образующей цилиндра выстроилось сообщение, которое он ждал. Выяснилось, что персы замышляли нанести спартанцам неожиданный удар в спину и убили сторонников Лисандра. Получив это сообщение, Лисандр неожиданно и скрытно высадился неподалеку от расположения персидских войск и внезапным ударом разгромил их. Это один из первых известных истории случаев, в котором исключительно важную роль сыграло шифросообщение.

Это был шифр перестановки, шифрованный текст которого состоит из букв открытого текста, переставленных по определенному, но не известному посторонним закону. Система шифра здесь — перестановка букв, действия — наматывание пояса на скиталу. Ключом шифра служит диаметр скиталы. Ясно, что отправитель и получатель сообщения должны иметь скиталы одинакового диаметра. Это соответствует тому правилу, что ключ при шифровании должен быть известен как отправителю, так и получателю. Скиталь — это простейший вид шифра. Достаточно подобрать несколько скитал различных диаметров, и после наматывания пояса на одном из них проявился бы открытый текст. Такая система шифрования была дешифрована еще в глубокой древности. Пояс наматывали на коническую скиталу с небольшой конусностью. Там, где диаметр поперечного сечения конической скиталы близок к диаметру примененной при шифровании, сообщение частично читается, после чего пояс наматывают на скиталу нужного диаметра.

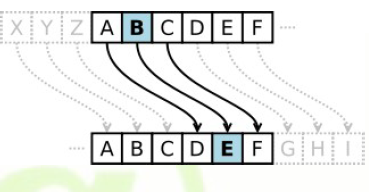

Широко применял шифры другого типа (шифры замены) Юлий Цезарь, который даже считается изобретателем одного из таких шифров. Идея шифра Цезаря состояла в том, что на бумаге (папирусе или пергаменте) пишутся один под другим два алфавита языка, на котором будет писаться сообщение. Однако второй алфавит пишется под первым с определенным (известным только отправителю и получателю, сдвигом). Для шифра Цезаря этот сдвиг равен трем позициям. Вместо соответствующей буквы открытого текста, которая берется из первого (верхнего) алфавита, в сообщение (шифртекст) пишется стоящий под этой буквой знак нижнего алфавита. Естественно, что сейчас такая система шифра элементарно вскрывается даже неспециалистом, однако в те времена шифр Цезаря считался невскрываемым.

Несколько более сложный шифр изобрели древние греки. Они выписывали алфавит в виде таблицы размером 5 x 5, обозначали символами строки и столбцы (т.е. нумеровали их) и вместо буквы открытого текста записывали два символа. Если эти символы выдавать в сообщении единым блоком, то при коротких сообщениях на одну конкретную таблицу такой шифр весьма стоек даже по современным понятиям. Эта идея, возраст которой около двух тысяч лет, использовалась в сложных шифрах времен первой мировой войны.

Крах Римской империи сопровождался и закатом криптографии. История не сохранила сколько-нибудь заметных сведений о развитии и применении криптографии в раннем и среднем средневековье. И только через тысячу лет криптография возрождается в Европе. Шестнадцатый век в Италии — это век интриг заговоров и смут. Кланы Борджиа и Медичи борются за политическую и финансовую власть. В такой атмосфере шифры и коды становятся жизненно необходимыми.

В 1518 году аббат Тритемий, монах-бенедиктинец, живший в Германии, опубликовал на латинском языке книгу под названием «Полиграфия». Это была первая книга по искусству тайнописи и вскоре она была переведена на французский и немецкий языки.

В 1556 году доктор и математик из Милана Джироламо Кардано опубликовал работу с описанием изобретенной им системы шифрования, которая вошла в историю под названием «решетки Кардано». Она представляет собой кусок жесткого картона с прорезанными в произвольном порядке отверстиями. Решетка Кардано являла собой первое применение шифра перестановки.

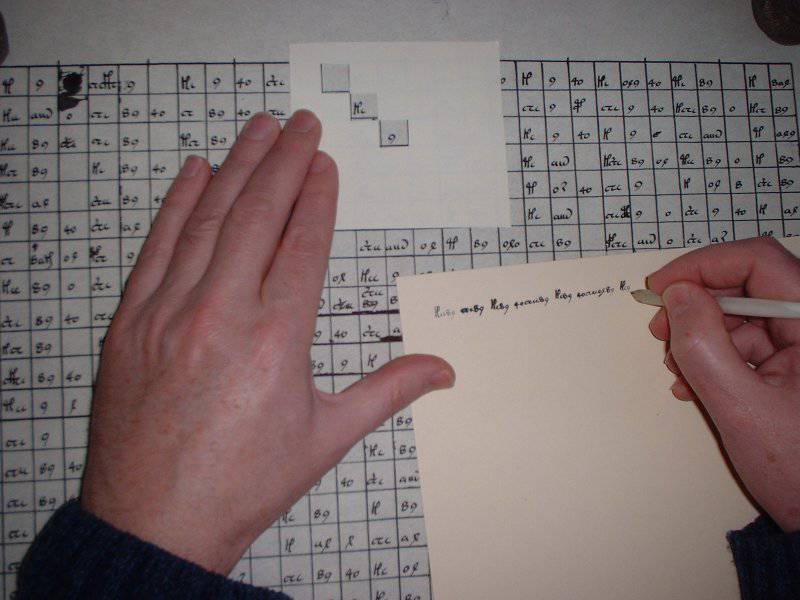

Она считалась абсолютно стойким шифром даже во второй половине прошлого века, при достаточно высоком уровне развития математики. Так, в романе Жюля Верна «Матиас Шандор» драматические события развиваются вокруг шифрописьма, посланного с голубем, но случайно попавшего в руки политического противника. Чтобы прочитать это письмо, он поступил слугой к автору письма с целью найти в его доме шифррешетку. В романе ни у кого не возникает мысли попробовать дешифровать письмо без ключа, на основании лишь знания применённой шифрсистемы. Кстати, перехваченное письмо имело вид буквенной таблицы 6 x 6, что было грубой ошибкой шифровальщика. Если бы то же самое письмо было написано в строку без пробелов и общее количество букв с помощью дописки не равнялось 36, дешифровальщику еще пришлось бы проверять гипотезы о примененной системе шифрования.

Можно подсчитать количество вариантов зашифровывания, которое предоставляет решетка Кардано 6 x 6. Если решать задачу «в лоб» (перебирать все возможные варианты и стараться прочитать открытый текст), то, даже проверяя один вариант в секунду и непрерывно работая 24 часа в сутки, придется заниматься дешифрованием такой решетки несколько десятков миллионов лет! Изобретение Кардано оказалось исключительно живучим. На его основе во время второй мировой войны был создан один из наиболее стойких военно-морских шифров Великобритании.

Однако к настоящему времени разработаны, методы, позволяющие при определённых условиях дешифровать такую систему достаточно быстро.

Недостаток этой решетки — необходимость надежно прятать от посторонних саму решетку. Хотя в некоторых случаях можно запомнить расположение прорезей и порядок их нумерации, но опыт показывает, что на память человека, особенно при редком использовании системы, полагаться нельзя. В романе «Матиас Шандор» переход решетки в руки противника имел для автора письма и для всей революционной организации, членом которой он был, самые трагические последствия. Поэтому в ряде случаев могут быть предпочтительны менее стойкие, но более простые системы шифрования, которые легко восстановить по памяти.

На звание «отца современной криптографии» с одинаковым успехом могли бы претендовать два человека. Это итальянец Джованни Баттиста Порта и француз Блез де Виженер.

В 1565 году Джованни Порта, математик из Неаполя, опубликовал шифрсистему на основе замены, которая позволяла любой знак открытого текста заменить шифрбуквой одиннадцатью различными способами. Для этого берется 11 шифралфавитов, каждый из них идентифицируется парой букв, которые определяют по какому алфавиту следует брать замену буквы открытого текста знаком шифралфавита. При использовании шифралфавитов Порты, помимо наличия 11 алфавитов, нужно еще иметь ключевое слово, определяющее соответствующий шифралфавит на каждом шаге шифрования.

Обычно шифртекст в послании пишется слитно. По техническим линиям связи он обычно передается в виде пятизначных групп, отделенных друг от друга пробелом, по десять групп в строке.

Система Порты имеет весьма высокую стойкость, особенно при произвольном выборе и написании алфавитов, даже по современным критериям. Но она имеет и недостатки: оба корреспондента должны иметь довольно громоздкие таблицы, которые необходимо хранить от постороннего взгляда. Кроме того, нужно каким-то образом договариваться о ключевом слове, которое тоже должно быть секретным.

Эти проблемы решил дипломат Виженер. В Риме он познакомился с работами Тритемия и Кардано и в 1585 году опубликовал свою работу «Трактат о шифрах». Как и метод Порты, метод Виженера основан на таблице. Главное преимущество метода Виженера — его простота. Как и система Порты, система Виженера требует для зашифрования ключевое слово (или фразу), буквы которого определяют, по какому из 26 шифралфавитов будет зашифровываться каждая конкретная буква открытого текста. Буква ключевого текста определяет колонку, т.е. конкретный шифралфавит. Сама буква шифртекста находится внутри таблицы, соответствующей букве открытого текста. Система Виженера использует всего 26 шифралфатов и по стойкости уступает системе Порты. Зато таблицу Виженера легко восстановить по памяти перед шифрованием, а потом уничтожить. Стойкость системы можно повысить, договорившись не о ключевом слове, а о длинной ключевой фразе, тогда период использования шифралфавитов будет определить намного труднее.

Все системы шифрования до двадцатого века были ручными. При слабой интенсивности шифробмена это не было недостатком. Все изменилось с появлением телеграфа и радио. С возрастанием интенсивности обмена шифрсообщениями по техническим средствам связи значительно облегчился доступ посторонних лиц к передаваемым сообщениям. Требования к сложности шифров, скорости шифрования (paсшифрования) информации резко повысились. Возникла необходимость механизировать эту работу.

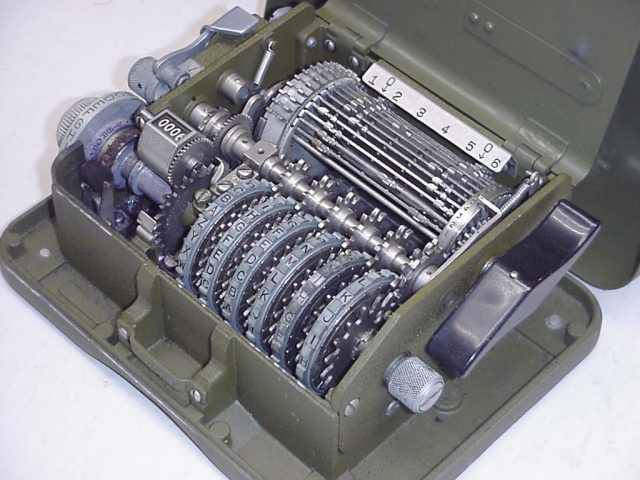

После первой мировой войны начинается бурное развитие шифровального дела. Разрабатываются новые шифрсистемы, изобретают машины, ускоряющие процесс шифрования (расшифрования). Наиболее известной оказалась механическая шифрмашина «Хагелин». Фирма по производству этих машин была основана шведом Борисом Хагелином и существует до сих пор. «Хагелин» была компактная, простая в работе и обеспечивала высокую стойкость шифра. Эта шифрмашина реализовывала принцип замены, причем используемое количество шифралфавитов превышало таковое у системы Порты, а переход от одного шифралфавита к другому осуществлялся псевдослучайным образом.

В технологическом плане работа машины использовала принципы работы арифмометров и механических автоматов. Позже эта машина подверглась усовершенствованиям, как в математическом, так и в механическом плане. Это существенно повысило стойкость системы и удобство пользования. Система оказалась настолько удачной, что при переходе на компьютерную технику принципы, заложенные в «Хагелин», были смоделированы электронным способом.

Другим вариантом реализации шифра замены стали дисковые машины, которые с самого своего появления были электромеханическими. Принципиальным шифрующим устройством в машине был набор дисков (от 3 до 6 штук), посаженных на одну ось, но не жестко, и таким образом, что диски могли поворачиваться вокруг оси независимо один от другого. Диск имел два основания, выполненные из бакелита, в которые были запрессованы контактные клеммы по числу букв алфавита. При этом контакты одного основания были электрически соединены внутренним образом с контактами другого основания попарно произвольным способом. Выходные контакты каждого диска, за исключением последнего, через неподвижные контактные пластины соединены с входными контактами следующего диска. Кроме того, каждый диск имеет реборду с выступами и впадинами, определяющими в совокупности характер шагового движения каждого диска на каждом такте шифрования. На каждом такте шифрование осуществляется импульсной подачей напряжения через входной контакт коммутирующей системы, соответствующий букве открытого текста. На выходе коммутирующей системы напряжение появляется на контакте, которому соответствует текущая буква шифртекста. После осуществления одного такта шифрования диски независимо один от другого поворачиваются на один или несколько шагов (при этом некоторые диски в каждом конкретном шаге могут вообще простаивать). Закон движения определяется конфигурацией реборд дисков и может считаться псевдослучайным. Эти машины были распространены весьма широко, и идеи, заложенные в них, также были смоделированы электронным образом во время наступления эры электронных вычислительных машин. Стойкость вырабатываемых такими машинами шифров также была исключительно высокой.

Во время второй мировой войны дисковая машина «Энигма» использовалась для шифрования переписки Гитлера с Роммелем. Одна из машин на короткое время попала в руки английской разведки. Сделав ее точную копию, англичане получили возможность дешифровывать секретную переписку.

Уместен такой вопрос: а можно ли создать абсолютно стойкий шифр, т.е. такой, который был бы невскрываем даже теоретически. Отец кибернетики Норберт Винер утверждал: «Любой достаточно длинный кусок зашифрованного текста всегда может быть дешифрован при условии, что оппонент имеет для этого достаточно времени… Любой шифр может быть дешифрован, если только в этом есть настоятельная необходимость и информация, которую предполагают получить, стоит затраченных средств усилий и времени». Если речь идет о шифре, вырабатываемым в соответствии с каким-либо точно и однозначно определенным алгоритмом, как бы сложен он ни был, то это действительно так.

Однако американский математик и специалист в области обработки информации Клод Шеннон показал, что абсолютно стойкий шифр может быть создан. При этом практической разницы между абсолютно стойким шифром и так называемыми шифрами практической стойкости (реализуемыми с помощью специально разработанных сложных алгоритмов) нет. Абсолютно стойкий шифр должен вырабатываться и использоваться следующим образом:

— шифр вырабатывается не с помощью какого-либо алгоритма, а совершенно случайным образом (бросание монеты, открывание наудачу карты из хорошо перемешанной колоды, вырабатывание последовательности случайных чисел генератором случайных чисел на шумовом диоде и т.п.);

— длина шифртекста не должна превышать длину выработанного шифра, т.е. для шифрования одного символа открытого текста должен использоваться один знак шифра.

Естественно, что при этом должны выполняться все условия правильного обращения с шифрами и прежде всего нельзя повторно шифровать текст уже использованным однажды шифром.

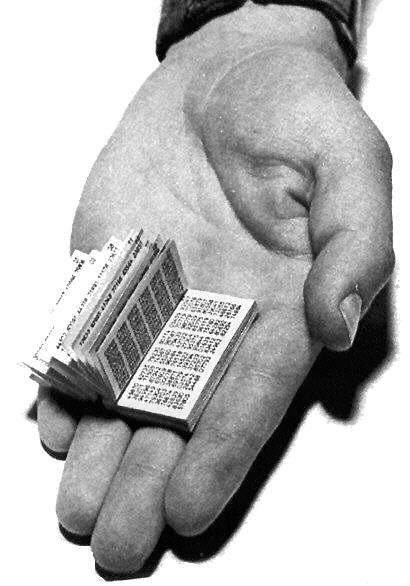

Абсолютно стойкие шифры находят применения в тех случаях, когда должна быть гарантирована абсолютная невозможность дешифрования противником переписки. В частности, такие шифры используются агентами-нелегалами, действующими на территории противника и применяющими шифрблокноты. Блокнот состоит из страниц с колонками цифр, выбранных совершенно случайно и называемых блочным шифром.

Способы шифрования различны, но один из самых простых следующий. Буквы алфавита нумеруются двузначными числами А — 01, Б — 02… Я — 32. Тогда сообщение «Готов к встрече» выглядит так:

открытый текст — ГОТОВ К ВСТРЕЧЕ;

открытый цифровой текст — 0415191503 11 03181917062406;

блочный шифр — 1123583145 94 37074189752975;

шифртекст — 1538674646 05 30155096714371.

В данном случае шифртекст получен позначным сложением открытого цифрового текста и блочного шифра по модулю 10 (т.е. единица переноса, если она есть, во внимание не принимается). Шифртекст, предназначенный для передачи по техническим средствам связи, имеет вид пятизначных групп, в данном случае он должен иметь вид: 15386 74648 05301 5509671437 16389 (последние 4 цифры дописаны произвольно и во внимание не принимаются). Естественно, что необходимо оповестить получателя, какая страница шифрблокнота использована. Это делается в заранее обусловленном месте открытым текстом (цифрами). После зашифрования использованная страница шифрблокнота вырывается и уничтожается. При расшифровании полученной криптограммы из шифртекста нужно вычесть по модулю 10 тот же шифр. Естественно, что такой блокнот нужно очень хорошо и скрытно хранить, так как сам факт его наличия если он станет известен противнику, означает провал агента.

Приход электронных вычислительных устройств, особенно персональных компьютеров, означал новую эру в развитии тайнописи. Среди многочисленных преимуществ устройств компьютерного типа можно отметить следующие:

а) исключительно высокая скорость обработки информации,

б) возможность быстрого ввода и шифрования заранее подготовленного текста,

в) возможность применения сложных и исключительно стойких алгоритмов шифрования,

г) хорошая совместимость с современными средствами связи,

д) быстрая визуализация текста с возможностью его быстрой распечатки или стирания,

е) возможность иметь в одном компьютере различные программы шифрования с блокировкой доступа к ним

посторонних лиц с помощью системы паролей или внутренней криптозащиты,

ж) универсальность шифруемого материала (т.е. при определенных условиях компьютерный алгоритм шифрования может шифровать не только буквенно-цифровую информацию, но и телефонные переговоры, фотодокументы и видеоматериалы).

Однако следует отметить, что в организации защиты информации при ее разработке, хранении, передаче и обработке следует придерживаться системного подхода. Возможных путей утечки информации существует достаточно много, и даже хорошая криптозащита не гарантирует ее безопасности, если не принять других мер для защиты.

Использованная литература:

Адаменко М. Основы классической криптологии. Секреты шифров и кодов. М.: ДМК пресс, 2012. С. 67-69, 143, 233-236.

Саймон С. Книга шифров. М.: Аванта +, 2009. С. 18-19, 67, 103, 328-329, 361, 425.

Информация